La séquence de démarrage de Windows 10 (boot) est très précise et sécurisée, je vous propose de la découvrir en détails.

Lorsque votre PC ne démarre plus, cela vous aidera à vous y retrouver et à utiliser le bon outil.

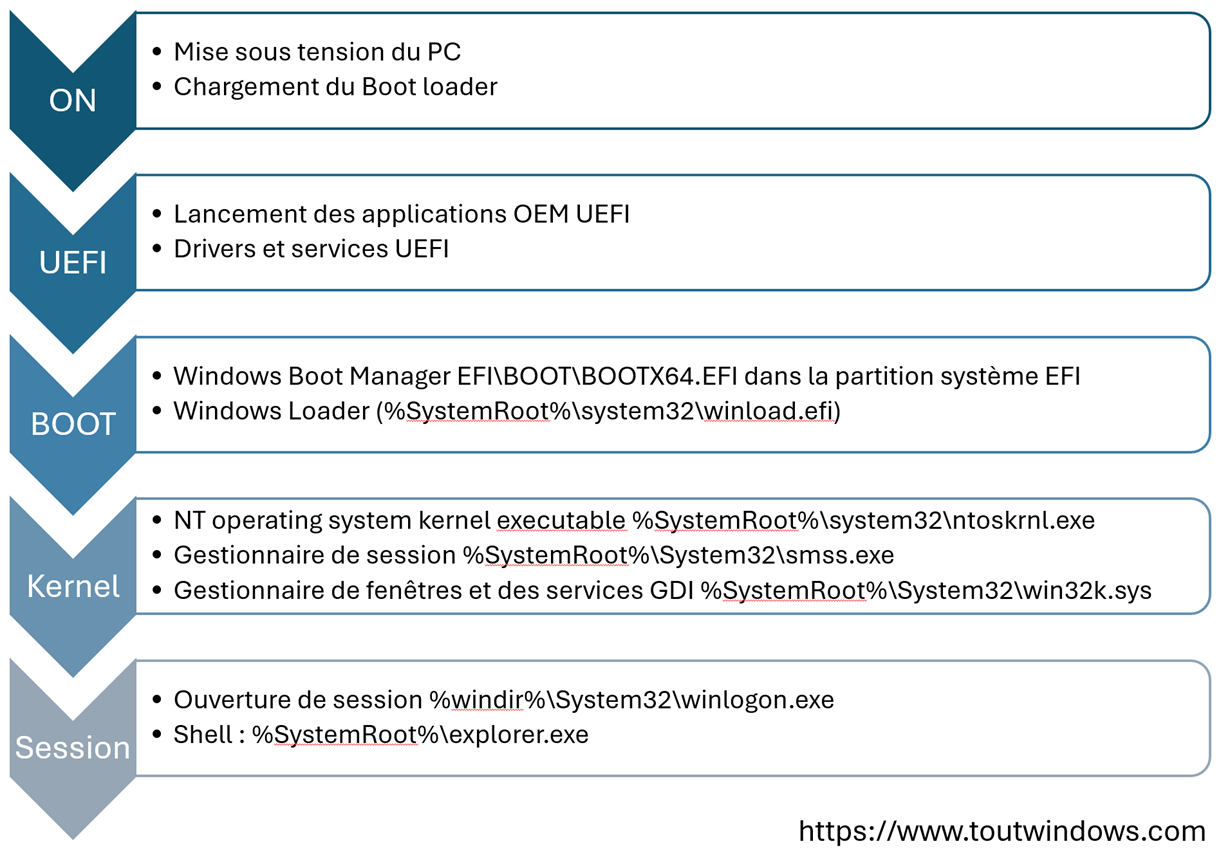

Etape 1 : Préboot UEFI

Lorsque vous démarrez votre PC le premier code exécuté est le UEFI (de l’anglais Unified Extensible Firmware Interface, signifiant en Français : « Interface micrologicielle extensible unifiée »), digne remplaçant du BIOS, de l’anglais Basic Input Output System (en français : « système élémentaire d’entrée/sortie »).

L’UEFI démarre tout d’abord les test du matériel (équivalent au POST en BIOS) puis recherche les informations de boot dans la SRAM.

Dans UEFI Secure Boot est un protocole qui permet de sécuriser le processus de chargement du système d’exploitation en reconnaissant (ou rejetant) une signature numérique associée à l’OS et au Firmware.

Pour en savoir plus, je vous conseille cet excellent article : UEFI Secure Boot: Who controls what can run? – Out of Office Hours (oofhours.com) et celui-ci https://docs.microsoft.com/en-us/windows-hardware/drivers/bringup/secure-boot-and-device-encryption-overview?WT.mc_id=WDIT-MVP-9999

Etape 2 : Windows Boot Manager

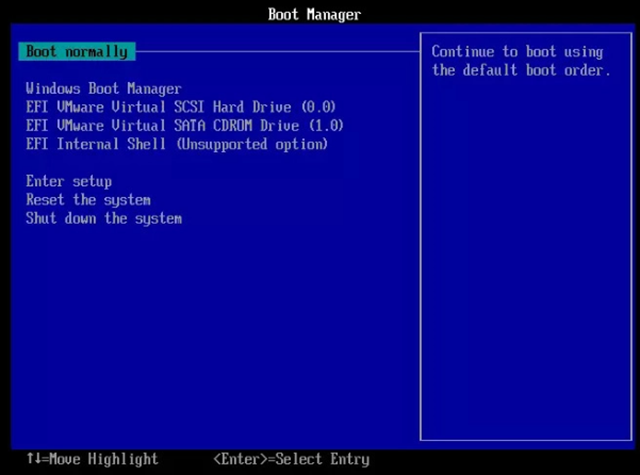

Le gestionnaire de boot (Firmware boot manager)), qui se trouve dans EFI\BOOT\BOOTX64.EFI est lancé.

Si c’est Windows qui démarre, le Gestionnaire de démarrage Windows (bootMgr) qui est le fichier \EFI\Microsoft\Boot\bootmgfw.efi se lance.

Ce gestionnaire va consulter le magasin BCD (Boot Configuration Data) qui se trouve dans /EFI/Microsoft/Boot/BCD contenant les information sur le ou les OS pouvant être démarrés.

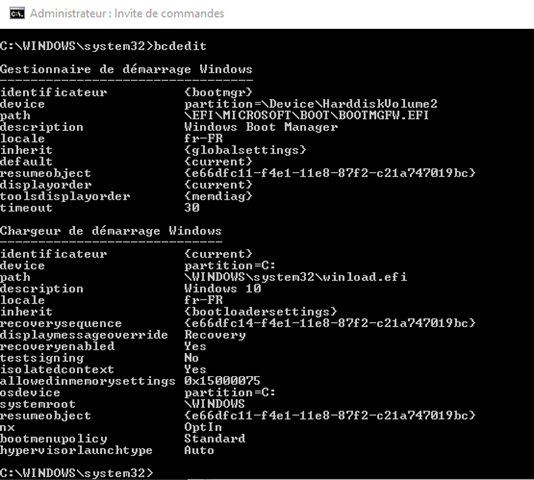

On peut consulter les entrées de démarrage dans l’UEFI ou à l’aide de la commande BCDedit :

BCDedit :

Etape 3 : Windows Loader :

Le BCD pointe vers le Windows loader (Winload.exe). Celui-ci se trouve par défaut dans %SystemRoot%\system32\winload.efi

Le Windows Boot Loader peut désormais lancer le noyau de Windows.

Etape 4 : Noyau Windows

Le noyau de Windows se trouve ici :

%SystemRoot%\system32\ntoskrnl.exe

ntoskrnl.exe (NT operating system kernel executable), souvent appelé kernel image, contient le noyau de Windows

L’exécution de celui-ci commence :

- inventaire matériel

- chargement des drivers de base (ceux qui sont identifiés comme BOOT_START dans le registre)

- le contrôle est ensuite passé à smss.exe

smss.exe est nommé gestionnaire de session il lance :

- la gestion d’un certain nombres d’opérations d’initialisation : système de fichiers, périphériques DOS, ouvre la session 0 (services) et 1 (utilisateur), la mémoire virtuelle

- Les sous systèmes du noyau (win32k.sys)

- Plus d’informations ici : smss.exe session manager subsystem

win32k.sys en charge du gestionnaire de fenêtres et des services GDI lance les processus suivants :

- les services démarrent

- le mode utilisateur csrss.exe (Client/Server Runtime SubSystem) : qui gère la console et l’interface

- le process de gestion du profil utilisateur est lancé (winlogon.exe)

- Winlogon.exe démarre et affiche l’écran d’ouverture de session,

- winlogon lance %WINDIR%\System32\lsass.exe (Local Security Authority Subsystem) qui est le système chargé de l’authentification (session, mots de passe, tokens, Kerberos, IPSec, AD) et qui écris les évènements de sécurité.

Etape 5 : Ouverture de session

Les services continuent de se charger

les GPO sont exécutés

La session est ouverte et le shell est lancé (explorer.exe)

Voici un petit résumé :

En cas de problème, la première chose est de demander à Windows de vérifier que ces fichiers ne sont pas endommagés (la réparation Windows peut s’en charger).

Laurent Gébeau

Pour me suivre :

Sources :

Boot sequence flowchart – Windows Client Management | Microsoft Docs

Windows Secure Boot Key Creation and Management Guidance | Microsoft Docs

Windows Hardware Certification Requirements | Microsoft Docs